Kvantová kryptografie

Klasické šifrovací algoritmy fungují např. tak, že generují (na základě zvoleného klíče) pseudonáhodnou posloupnost čísel a podle ní nějakým způsobem mění nebo přeskupují jednotlivé znaky zprávy. Jiné algoritmy provádějí operace s celými bloky dat. „Zamíchají" určitý kus zprávy tak, aby každý bit výstupní šifry závisel na všech vstupních bitech (z dané části zprávy) a na všech bitech klíče. Moderní kryptografie zná však ještě jiný zajímavý postup – metodu veřejného klíče. Ta se objevila koncem sedmdesátých let a dnes je velmi rozšířená. Jde o to, že místo jednoho klíče se používají klíče dva. Jeden z nich zveřejníte, druhý ponecháte tajný. Každý pak může zprávu pomocí „veřejného" klíče zašifrovat. Správně ji přečíst lze ovšem již jen s „privátním" tajným klíčem.

Ve skutečnosti ale zprávy zašifrované těmito a podobnými způsoby mohou být, alespoň v principu, rozluštěny. Jejich bezpečnost spočívá v tom, že luštění bez znalosti klíče je matematicky velmi náročné. Některé matematické operace je totiž docela snadné provést v jednom směru, ale obtížné ve směru inverzním - počet elementárních operací, které je nutno vykonat, roste exponenciálně s délkou vstupu. Třeba algoritmus RSA se spoléhá na to, že není snadné faktorizovat velká čísla. Zdálo se, že ani se současnými superpočítači nelze takto utajené zprávy rozluštit v rozumném čase. Pokrok v technologii i v matematických algoritmech je však neuvěřitelně rychlý. V roce 1994 požádali Arjen Lenstra a Mark Manase uživatele internetu o možnost použít jejich výpočetní prostředky, a tak spojením mnoha počítačů a použitím efektivní metody kvadratického síta rozložili na součin dvou prvočísel za osm měsíců 129-ciferné číslo ze souboru RSA (bylo při tom nutno provést 1017 elementárních operací). Ještě větší nebezpečí pro klasické matematické kryptografické metody představují kvantové počítače.

Přece jen ale existuje jedna poměrně jednoduchá a přitom bezpečná šifrovací metoda. Poprvé ji popsal v roce 1918 Gilbert S. Vernam. Je to asi jediná šifrovací metoda, jejíž bezpečnost je matematicky dokazatelná. Její princip spočívá v tom, že se zpráva zakóduje pomocí stejně dlouhé náhodné posloupnosti (klíče), čímž získá charakter zcela náhodného sledu znaků. Takový klíč může být pochopitelně použit pouze jednou (proto se této metodě říká také one time pad) a musí být skutečně náhodný a nekorelovaný. Bez znalosti klíče nelze zprávu rozluštit. Jinými slovy, pravděpodobnosti všech možných výsledků jsou stejné.

Používáme-li např. abecedu o 26 znacích, potřebujeme jako klíč sekvenci náhodných čísel z intervalu 0 až 25 (odesílatel i příjemce musí mít pochopitelně stejný klíč). Při šifrování se prostě posuneme v abecedě o patřičný počet míst (daný odpovídající hodnotou klíče) vpřed, při dešifrování vzad.

V případě binárně kódované zprávy je situace ještě jednodušší. Klíč má podobu náhodné posloupnosti nul a jedniček (stejně dlouhé, jako je zpráva). Při šifrování i dešifrování se bity zprávy a klíče jednoduše sečtou modulo 2 (XOR):

Bezpečnost přenosu je tedy zcela závislá na utajení klíče. Dovedeme bezpečně přenést zprávu, ale jen tehdy, když se nám nejdřív podaří bezpečně přenést klíč. Tento zdánlivě neřešitelný problém řeší kvantová kryptografie - klíč se nepřenáší klasickým způsobem; jako „abecedy", do níž se informace pro přenos kóduje, se totiž používá kvantových stavů, např. fotonu. Jakýkoli pokus o odposlech obecně ovlivní podstatně stav částice, a může být proto odhalen. Při zjištění odposlechu se přenášený klíč prostě nepoužije. K žádnému úniku informace pochopitelně nedojde (klíč je jen pomocná náhodná posloupnost). Kvantová kryptografie neumí sice odposlechu zabránit, ale umožňuje zjistit, zda k odposlechu došlo. A to v případě přenosu klíče úplně stačí.

Předpokládejme, že odesílatel – obvykle označovaný jako Alice – a příjemce – Bob – si chtějí vyměnit tajný klíč prostřednictvím přenosového kanálu, který je v principu přístupný odposlechu třetí osobou označovanou jako Eva (podle anglického „eavesdropper").

Funkci kvantového kryptografického systému si vysvětlíme na jednoduchém modelovém uspořádání využívajícím lineárně polarizovaných fotonů. Binární znaky 0 a 1 budou kódovány do dvou stavů fotonu se vzájemně kolmými lineárními polarizacemi. Alice a Bob se samozřejmě musí domluvit, které konkrétní směry polarizace zvolí, tedy jaké použijí polarizační báze.

Uvažujme napřed, že Alice a Bob budou používat pouze fotony polarizované vodorovně („1") a svisle („0"). Alice bude vysílat náhodnou sekvenci jedniček a nul. Protože Bob používá stejnou polarizační bázi jako Alice, je chování fotonů na jeho polarizačním hranolu zcela jednoznačné: všechny fotony polarizované svisle jsou odkloněny na jeden detektor a všechny fotony polarizované vodorovně na druhý. Bob je tedy schopen sekvenci bitů posílaných Alicí bezchybně přijmout (v ideálním případě).

Co se stane, bude-li přenosový kanál odposloucháván? Především si musíme vyjasnit, jak může být odposloucháván. Klasický pasivní odposlech, kdy se Eva prostě napojí na kanál, čímž odvede malou část signálu stranou a na ní pak provádí měření, nepřichází v úvahu. To proto, že pro přenos každého bitu je použit právě jeden foton, a ten se nemůže rozdělit. Udělá-li Eva na přenosovém kanálu „odbočku", foton buď pokračuje k Bobovi a ona nemá nic, nebo odbočí k Evě, ale pak zase nedojde k Bobovi a příslušný bit nebude použit v klíči (s podobnými „výpadky" se počítá, neboť některé fotony se pochopitelně mohou na trase ztratit i „přirozenou" cestou – vlivem nejrůznějších „technologických" ztrát).

Rozumná strategie pro odposlech je použít podobné zařízení, jaké má Bob, provést měření polarizace a každý bit pak znovu poslat Bobovi podobným zařízením, jaké má Alice. Eva ale neví, jakou polarizační bázi Alice a Bob používají. Jestliže pro svá měření zvolí polarizační bázi odlišnou od jejich, vnese každým měřením do přenášené sekvence s určitou pravděpodobností chybu. Při „nesprávném" natočení svého polarizačního hranolu totiž nebude schopna s jistotou určit, jaké bity vlastně Alice vysílá. Kromě toho, bude-li Bobovi posílat fotony polarizované např. v diagoních směrech, stanou se i výsledky Bobových měření zcela nezávislé na tom, co odeslala. Porovnají-li tedy Alice a Bob část přenesené sekvence, mohou odposlech odhalit.

Eva se však může nějak dozvědět, jakou polarizační bázi Alice s Bobem používají. Nebo má prostě štěstí a trefí se do ní. Pak by samozřejmě zůstala neodhalena. Tomu lze předejít tím, že jak Alice, tak Bob náhodně (a nezávisle) střídají polarizační báze + a ×.

Alice a Bob se především dohodnou na dvou polarizačních bázích otočených vzájemně o 45°, které budou používat, a na tom, která ze dvou vzájemně kolmých lineárních polarizací fotonu v každé bázi bude značit „0" a která „1". Alice pak generuje náhodné bity, vybírá náhodně polarizační báze a pootáčí odpovídajícím způsobem polarizaci fotonů, které posílá Bobovi. Bob nezávisle na ní také náhodně volí polarizační báze a podle toho pro každý přicházející foton natáčí svůj polarizační hranol, na jehož dvou výstupech má umístěny detektory fotonů – jeden odpovídá „0", druhý „1". Nakonec si Alice a Bob veřejně sdělí, jaké báze použili, a ponechají jen tu část přenesených bitů, kde se v bázích shodli. (Sdělí si pouze báze, ne konkrétní polarizace fotonů!) Část přenesené bitové sekvence "obětují" (později už ji nemohou použít k jiným účelům). Zveřejní ji, aby ji mohli vzájemně porovnat a odhalit tak případné rozdíly prozrazující působení odposlouchávající Evy. Celé je to zachyceno v následujícím schématu:

Podstata bezpečnosti kvantové kryptografie tedy tkví v tom, že se při přenosu používá neortogonálních stavů

Poznámky:

Úlohu směru polarizace zde přebírá vzájemný fázový posuv svazků šířících se dvěma rameny Mach-Zehnderova interferometru. Obě ramena mají stejnou délku. Alice posílá do interferometru jednotlivé fotony a kontroluje fázi FA tak, že např. 0° odpovídá jedničce a 180° nule v jedné bázi a 90° odpovídá jedničce a 270° nule v bázi druhé. Vlastní klíč a posloupnost přepínání bází jsou opět zcela náhodné sekvence. Bob mění fázi FB: náhodně střídá hodnoty 0° a 90° odpovídající první resp. druhé bázi. Mají-li Alice a Bob nastaveny stejné báze, dochází na druhém děliči svazku ke konstruktivní interferenci v jednom a destruktivní interferenci v druhém směru nebo naopak, podle toho vysílá-li Alice jedničku nebo nulu. Chování fotonu je tedy deterministické. Je-li ovšem rozdíl fází jiný než násobek 180° - např. v důsledku odposlechu - existují nenulové pravděpodobnosti zachytit foton jak v jednom, tak v druhém detektoru. To opět vnáší do přenosu chybu umožňující odposlech odhalit.

Z praktického hlediska je ovšem toto uspořádání nevhodné. Je totiž téměř nemožné udržet na delší vzdálenosti stejné fázové poměry svazků šířících se ve dvou různých vláknech (teplotní rozdíly, různé mechanické vlivy apod.). Proto se používá modifikované schema se dvěma Mach-Zehnderovými interferometry v serii. Dráhový rozdíl mezi kratším a delším ramenem je u obou interferometrů stejný a je větší než délka pulsu (koherenční délka). Díky těmto dráhovým rozdílům lze na výstupu časově rozlišit (pomocí koincidence s referenčním pulsem od zdroje) případy, kdy foton prošel v obou interferometrech kratším ramenem, kdy zvolil obě delší ramena a kdy šel jedním kratším a jedním delším ramenem. První dva případy nás nezajímají, neboť chování fotonu na posledním děliči je při nich zcela náhodné. Ve třetím případě však nelze zjistit, zda foton napřed prošel kratším a potom delším ramenem nebo naopak. Dochází proto k interferenci a systém se chová přesně jako jeden vyvážený interferometr.

Zdroj - polovodičový laser

| žádného fotonu | ... | 90,5 % |

| jednoho fotonu | ... | 9 % |

| více než jednoho fotonu | ... | 0,5 % |

Detektory - obvykle lavinové fotodiody (kvantová účinnost 30-80 %)

| rozsah vln. délek | temné "county" [s-1] | |

| Si | 600 - 900 nm | desítky |

| Ge nebo InGaAs | 1 - 1,6 mm | tisíce až desetitisíce |

Kvantový kanál - jednomodové optické vlákno (křemenná vlákna mají nejmenší ztráty na vlnové délce 1,55 mm, ale tam jsou problémy s detekcí); volný prostor.

Omezení dosahu:

Maximální vzdálenost, do níž lze kvantově kryptografický

systém použít, klesá s rostoucími ztrátami a s rostoucím

šumem detektorů. Střední počet temných "countů"

za jednotku času je (při pevném časovém okně detektoru)

konstantní. Počet bitů klíče přenesených za jednotku času

však s rostoucí délkou vlákna díky ztrátám klesá.

Relativní chyba na jeden bit tedy roste, až je srovnatelná

s chybou, kterou by vnesl potenciální odposlech. Zesilovače

použít nelze, protože by ovlivňovaly kvantový stav částic

podobným způsobem jako odposlech a znehodnocovaly tak přenos.

Součesná technologie dovoluje dosah řádu desítek kilometrů

(experiment: 30 km).

Ta využívá korelovaných fotonových párů. Dá se pracovat jak se stavy s korelovanými polarizacemi, tak s dvojicí fotonů s korelovanými energiemi (využívá se interference 4. řádu). Lze např. využít uspořádání, které bylo detailně popsáno v souvislosti s interferometrickými testy Bellových nerovností. Fyzika je úplně stejná: Pozorujeme-li koincidenci fotodetekcí, nejsme s to rozlišit, zda oba fotony prošli kratšími rameny interferometrů či zda oba prošli rameny delšími. Tato nerozlišitelnost drah je příčinou interference.

Postup při výměně kryptografického klíče je podobný jako u předchozích metod. Alice i Bob nezávisle náhodně střídají fázové posuvy 0° a 90° a provádějí koincidenční měření na svých interferometrech. Posléze si vymění informaci o fázových posuvech a ponechají pouze ta data, u kterých se shodli a nastavili FA a FB stejně. Pokus o odposlech naruší vzájemnou korelaci obou fotonů a vnese do přenosu nevyhnutelně určitou chybu.

Střídání fázových posuvů odpovídá změně báze. Vlastní náhodná posloupnost nul a jedniček - klíč - je generována přímo fyzikálním procesem na základě samotné statistické podstaty kvantové mechaniky. Celý systém lze dokonce navrhnout tak, aby mohl být provozován zcela pasívně, tedy bez řízených fázových modulátorů:

Experimenty: (BER = bit error rate)

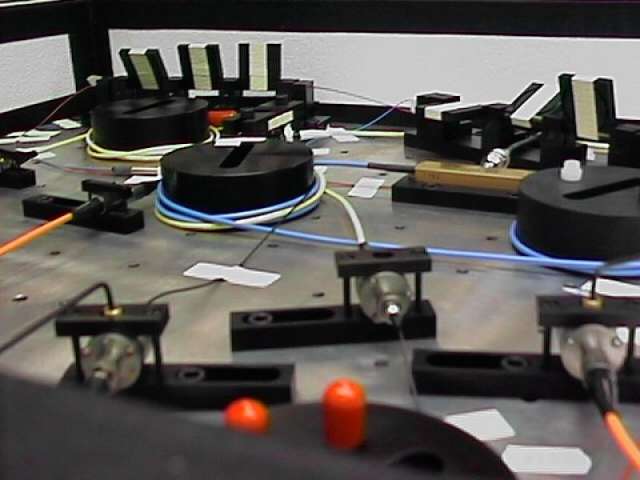

| „Alicina“ část zařízení. Jde vlastně o vláknový Machův-Zehnderův interferometr. | Řídící elektronika. |

|

|

Hlavní výhodou kvantové kryptografie je, že Eva je nakonec vždy odhalena

(Antonio Rizzo, Eva, 2. polovina 15. století, mramor).

| < PŘEDCHOZÍ | SYLABUS | DALŠÍ > |